La prolifération des objets connectés a transformé nos foyers en écosystèmes intelligents, mais cette commodité s’accompagne d’une vulnérabilité croissante face aux cybermenaces, comme le souligne un récent rapport conjoint d’un fabricant d’équipements réseau et d’un spécialiste de la cybersécurité. L’étude, basée sur les données de millions de foyers, révèle une réalité alarmante : un ménage moyen subit près de trente attaques par jour via ses appareils connectés, soit une augmentation spectaculaire par rapport à l’année précédente. Cette intensification des menaces ne se limite pas aux anecdotes de réfrigérateurs ou de caméras piratées ; elle représente un risque tangible et constant pour la sécurité des données personnelles et la confidentialité de la vie privée. Alors que le nombre d’appareils par foyer continue de grimper, passant à une moyenne de vingt-deux cette année, les points d’entrée potentiels pour les acteurs malveillants se multiplient. Comprendre la nature de ces risques et adopter des mesures de protection robustes n’est plus une option, mais une nécessité impérieuse pour garantir la sérénité au sein de la maison intelligente.

1. Une Exposition Croissante aux Risques Numériques

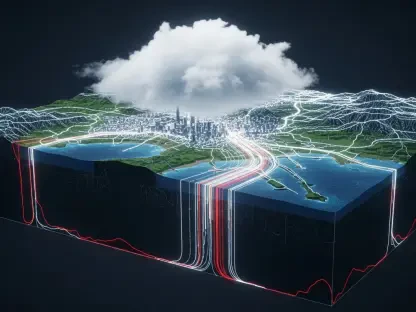

L’analyse approfondie des données issues de plus de six millions de foyers à travers le monde met en lumière une tendance préoccupante : le volume et la sophistication des cyberattaques visant l’Internet des objets (IoT) domestique ont atteint des niveaux sans précédent. Le rapport documente plus de treize milliards d’attaques et près de cinq milliards de tentatives d’exploitation de vulnérabilités, des chiffres qui illustrent l’industrialisation des méthodes employées par les pirates. Ces derniers ne ciblent plus les individus de manière artisanale ; ils déploient des attaques automatisées et à grande échelle, comme le démontrent des événements marquants tels qu’une attaque par déni de service distribué (DDoS) d’une ampleur record ou la propagation rapide du botnet BadBox infectant de nombreux appareils Android. Cette automatisation explique pourquoi chaque foyer connecté est constamment sondé et attaqué. Pour contrer cette menace persistante, des solutions de sécurité intégrées au niveau du routeur sont développées, offrant une protection centralisée pour tous les appareils connectés au réseau domestique, y compris ceux qui ne peuvent pas accueillir de logiciel de sécurité traditionnel.

La perception commune des risques liés à la maison connectée se concentre souvent sur des appareils critiques comme les serrures ou les caméras de surveillance, dont le piratage aurait des conséquences directes et visibles. Cependant, la réalité de la menace est bien plus large, car les cybercriminels cherchent avant tout à s’introduire dans le réseau local pour intercepter tous types de données sensibles. Chaque appareil, qu’il s’agisse d’un téléviseur, d’une ampoule, d’un thermostat ou même d’une imprimante, constitue un point d’entrée potentiel. Ces objets sont des cibles de choix, car ils sont souvent moins sécurisés que les ordinateurs ou les téléphones, pour lesquels la conscience des risques est plus élevée. Selon les experts, les appareils liés au divertissement sont les plus vulnérables : les boîtiers de diffusion en continu (streaming) représentent près de 26 % des failles exploitées, suivis des téléviseurs connectés (21 %) et des caméras de surveillance (plus de 8 %). À eux trois, ces équipements concentrent plus de la moitié des vulnérabilités identifiées, soulignant l’urgence de sécuriser l’ensemble de l’écosystème numérique du foyer.

2. Des Stratégies de Prévention Essentielles

L’un des piliers fondamentaux de la sécurité numérique réside dans la maintenance rigoureuse des logiciels et des microprogrammes (firmware) de chaque appareil connecté. Un chiffre édifiant issu du rapport souligne que plus de 99 % des attaques réussies sur les objets connectés exploitent des failles de sécurité qui étaient déjà connues et pour lesquelles un correctif avait été publié par le fabricant. Ce constat met en évidence une négligence fréquente de la part des utilisateurs, qui omettent d’appliquer les mises à jour dès leur disponibilité. Il est donc impératif d’activer les mises à jour automatiques lorsque cette option est proposée ou de vérifier manuellement et régulièrement leur existence. Par ailleurs, la durée de vie d’un appareil connecté ne se mesure pas seulement à sa fonctionnalité, mais aussi à la continuité de son support logiciel. Les rédacteurs de l’étude recommandent fortement de se séparer des équipements trop anciens qui ne bénéficient plus de mises à jour de sécurité, car ils deviennent des maillons faibles permanents au sein du réseau domestique, exposant l’ensemble de l’écosystème à des risques inacceptables.

Au-delà de la gestion logicielle, une organisation méthodique du réseau domestique et des pratiques d’authentification robustes sont indispensables pour renforcer la sécurité. Il est conseillé de procéder à un inventaire exhaustif de tous les objets connectés présents au domicile et sur le lieu de travail, en tenant cette liste à jour et en supprimant physiquement ou en déconnectant les appareils qui ne sont plus utilisés. Une autre stratégie efficace consiste à segmenter le réseau. En créant des réseaux Wi-Fi distincts, il est possible d’isoler les appareils de domotique (prises, caméras, électroménager) des équipements personnels contenant des données sensibles comme les ordinateurs et les téléphones. Concernant l’authentification, la première étape est de systématiquement remplacer les mots de passe par défaut des appareils, souvent simples et connus des pirates. Il est crucial d’utiliser des mots de passe uniques et complexes pour chaque équipement et d’activer l’authentification multifacteur (MFA) dès que cette fonctionnalité est disponible. Cette mesure ajoute une couche de sécurité essentielle qui peut déjouer la majorité des tentatives d’accès non autorisé, même si un mot de passe venait à être compromis.

Pour une Prudence Accrue lors de l’Acquisition

La vigilance devait commencer bien avant l’installation d’un nouvel appareil, dès l’étape de l’achat. Le marché de l’Internet des objets est inondé de produits à bas prix, notamment des caméras de sécurité ou des prises connectées, qui peuvent sembler attractifs mais cachent souvent des lacunes importantes en matière de sécurité. Ces appareils utilisent fréquemment des protocoles de communication obsolètes et un chiffrement des données insuffisant, voire inexistant, les rendant particulièrement vulnérables aux interceptions. Les autorités de régulation, comme la Direction générale de la Concurrence, de la Consommation et de la Répression des fraudes (DGCCRF), conseillent aux consommateurs de se renseigner en amont sur les dispositifs de protection des données mis en place par le fabricant et sur les interactions potentielles avec d’autres équipements. Il était devenu primordial de privilégier les appareils qui supportent des protocoles de communication sécurisés et récents, tel que le WPA3 pour le Wi-Fi, qui offrait une protection nettement supérieure contre les attaques par force brute et garantissait un meilleur chiffrement du trafic réseau. En somme, un investissement initial légèrement plus élevé dans un produit d’une marque reconnue pour son engagement en matière de sécurité a constitué une assurance précieuse contre des pertes bien plus conséquentes.